Технологии не только дают бизнесу возможности, но и создают серьезные проблемы. Количество угроз не поддаётся учёту, а ущерб от действий хакеров в мировом масштабе исчисляется астрономическими суммами. Злоумышленники могут нанести существенный вред практически любой компании, поэтому в корпоративном секторе активно внедряются современные решения для обеспечения информационной безопасности. Оценка их эффективности стала ещё одной головной болью профильных департаментов: если в теории у вас все замечательно, на практике ситуация может оказаться совершенно иной. Единственный способ проверить уровень фактической защищенности информационных систем — имитировать хакерскую атаку, ограничив по возможности её последствия. Сегодня мы разберёмся с различными видами подобных тестов и посмотрим, какие из них наиболее эффективны.

Определяем понятия

Тесты на проникновение можно разделить на три категории.Наиболее распространённый вариант — пентест (от англ. pentest или Penetration Testing). Его главная цель — выявить и подтвердить за отведённое время как можно большее количество пригодных для эксплуатации уязвимостей. При этом многие сотрудники компании знают о проверке. Что самое важное, он проходит по определенному сценарию, в котором жестко прописаны все этапы, а эксплуатация уязвимостей предварительно оговаривается и проводится так, чтобы исключить необратимые изменения в целевых информационных системах.

Следующая разновидность тестирования — Red Team Assessment, ее название позаимствовано из американской военной терминологии. Такое тестирование предполагает максимально скрытное и глубокое проникновение команды условных злодеев в корпоративную инфраструктуру. Сроки его проведения и методы оговариваются заранее и могут быть самыми разными, в том числе связанными с нарушением работоспособности систем или с порчей данных. Процесс напоминает военные учения, когда атакующая команда (Red Team) сражается с защитниками (Blue Team). Во время пентеста проводится детальное исследование, здесь же красная команда имитирует реальную атаку на инфраструктуру и нет практически никаких ограничений. Это может быть прорыв корпоративного периметра, попытки физического доступа или жесткая социальная инженерия, условные злоумышленники ищут только те уязвимости, которые нужны для реализации их замыслов. Сотрудников компании и даже рядовых сотрудников департамента ИБ о проведении теста в известность не ставят — Red Team Assessment проводится в максимально приближенных к боевым условиях.

Последняя разновидность тестов на проникновение — Breach and Attack Simulation (BAS). Их цель — комплексное исследование защищенности корпоративной ИТ-инфраструктуры, однако методы применяются несколько иные. BAS выводит процесс на новый уровень, исключая из него человеческий фактор. Для этого используются специальные платформы, способные провести тестирование практически без участия операторов. BAS-решения не нужно покупать, как правило они доступны в виде SaaS.

Преимущества и недостатки

Пентесты проводятся по хорошо формализованным методикам и дают заказчику детальное представление об уязвимостях инфраструктуры, но не позволяют понять, как будет проведена атака и насколько успешно ИТ-инфраструктура сможет ей противостоять. Красная команда не выявит такое количество уязвимостей, но она предельно жёстко имитирует действия реальных злоумышленников и позволяет измерить уровень практической защищенности инфраструктуры. Хакеры идут по пути наименьшего сопротивления, поэтому Red Team Assessment выявляет самое слабое звено в системе защиты, которое с наибольшей вероятностью станет целью настоящего нападения. К тому же это неплохая тренировка для сотрудников департамента информационной безопасности, здесь уже можно увидеть, как будет развиваться атака и получится ли её отразить.

Методика Red Team воспроизводит весь комплекс действий злоумышленников и зачастую обнаруживает неожиданные изъяны, пропущенные во время пентеста. Breach and Attack Simulation автоматизирует и упрощает процесс тестирования, существенно уменьшая его стоимость. Это не главное преимущество: проводящий тестирование человек может о чём-то забыть или ему не хватит навыка, чтобы заметить уязвимость. Компьютеры лишены этого недостатка, а относительная дешевизна использования платформ автоматического тестирования позволяет сделать процесс проверки практически непрерывным. BAS уступает пентестам и Red Team Assessment в тонкости и глубине проникновения, но реализует более системный подход к тестированию и выигрывает за счёт широты охвата — люди физически неспособны провести такое количество проверок даже применяя ограниченные средства автоматизации

Проблема выбора

Самый главный вопрос, который должен возникнуть у руководителя департамента информационной безопасности: какой подход предпочесть для проведения проверки защищенности корпоративной ИТ-инфраструктуры?

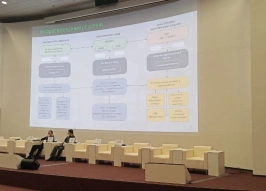

Речь в любом случае идёт о поиске уязвимостей и путей их эксплуатации, а сходство целей приводит и к сходству используемых методов. Между Penetration Testing, Red Team Assessment и Breach and Attack Simulation можно найти немало общего, что делает выбор ещё более сложной задачей. На наш взгляд, проблема выбора надумана, потому что при всех сходствах, три популярные методики не столько конкурируют, сколько дополняют друг друга.

Чтобы получить детальную информацию об имеющихся уязвимостей, нужно периодически проводить пентесты, но инфраструктура постоянно меняется, потому их результаты через несколько месяцев потеряют изрядную долю актуальности. Проблему решит непрерывное автоматизированное тестирование с помощью одной из платформ BAS, а периодические учения с привлечением красной команды не позволят департаменту ИБ спокойно почивать на лаврах и будут держать корпоративные системы защиты в тонусе.

Конечно, жёсткое тестирование доступно только организациям со зрелым уровнем информационной безопасности. Проводить его стоит только после пентеста и исправления обнаруженных уязвимостей.

Благодарим за оставленный Вами отзыв! Мы стараемся становиться лучше!